Cisco Unified Communication Manager(CUCM)は、Linux ホストで実行される専用アプリケーションです。Qualys VM は、Qualys Unix SSH 認証を使用した Cisco Unified Communication Manager(CUCM)ホスト検出および QID 評価をサポートしています(詳細は当社のドキュメントに記載)。

認証の仕組み - まず、Qualys スキャナにより、対象ホストが UNIX デバイスであるか Cisco デバイスであるかが識別されます。CUCM デバイスと認識された場合、スキャナは QID を開始し、コマンド「show version active」を使用してバージョン情報を収集します。

Qualys VM スキャンは、Qualys UNIX SSH 認証が使用されている場合に、CUCM 対象ホストの検出をサポートし、それらの対象ホストでの CUCM OS の適切な識別をサポートしています(Qualys UNIX Cisco タイプ認証を使用した CUCM 対象ホストの検出はサポートされていません)。 CUCM 検出は、「オールインワン」配置と「クラスタ」配置を区別しません。

対象ホストの要件

- 認証レコードの SSH ログインには、UNIX 認証に必要なコマンドを実行するためのパーミッションが必要です。詳細は、「*NIX Authenticated Scan Process and Commands(*NIX 認証済みのスキャンの処理とコマンド)」を参照してください。

- 認証レコードの SSH ログインには、コマンド「show version active」を実行するためのパーミッションが必要です。このコマンドは CUCM OS を正しく識別するために使用されます。

SSH 認証を使用する脆弱性 QID テストがサポートされています。SNMP 認証を使用する QID テストは、現時点ではサポートされていません。

UNIX SSH 認証に必要なパーミッションについては、ヘルプファイルの UNIX Authentication に記載されています。UNIX SSH 認証に使用されるのと同じパーミッションが CUCM OS 検出および QID 検出に使用されます。

情報収集 QID - 認証が成功し、CUCM OS が正しく識別されると、スキャン結果に 45317 が返されます。

スキャン結果では、実行されている OS バージョンの脆弱性 QID にフラグが付けられます。例えば、対象ホストでバージョン 11.5 が実行されている場合、そのバージョンの検出内容がスキャン結果に表示されます。

Qualys CUCM QID は、Cisco Web サイトにあるアドバイザリ情報を基準にしています。

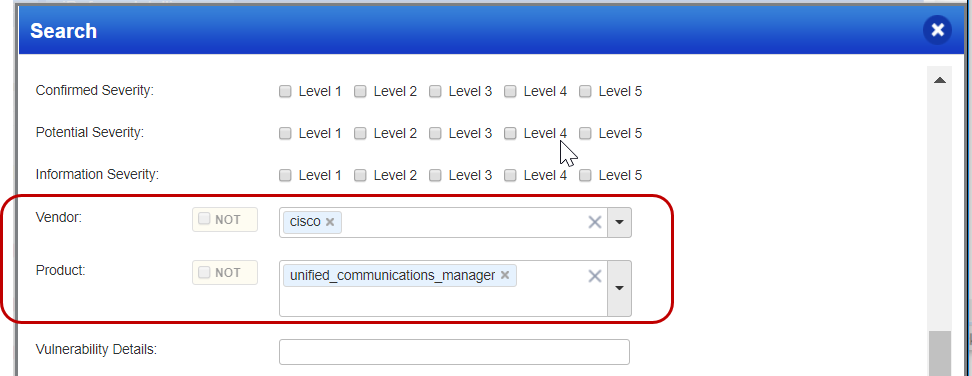

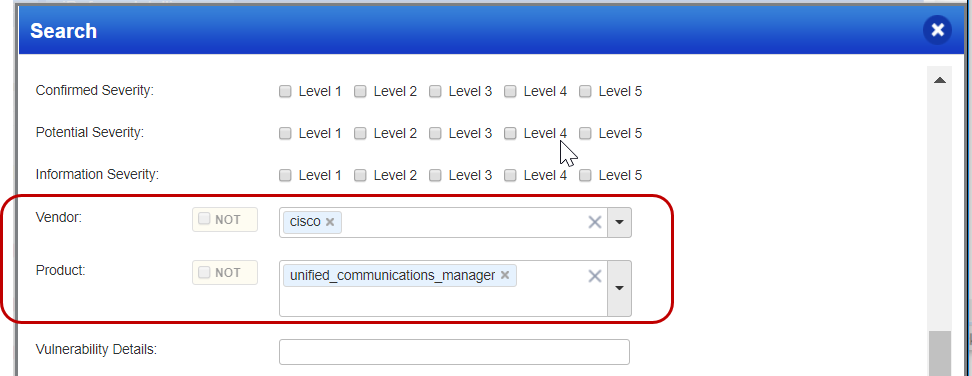

現在、Qualys KnowledgeBase には、 CUCM に関連する 35 以上の QID があります。リストを表示するには、「KnowledgeBase」を選択し、ベンダ「cisco」と製品「unified_communications_manager」を検索します。検索結果に入手可能な CUCM QID が表示され、それぞれの詳細を表示できます。

バージョンリストは、Cisco Web サイトにあるアドバイザリ情報を基準にしています。影響を受けるバージョンのリストは、新しいアドバイザリがリリースされるたびに変更され、QID が追加されます。

2018 年 6 月時点では、CUCM の次の CVE が対象となっています: CVE-2010-0585、CVE-2010-0586、CVE-2011-1604、CVE-2011-1605、CVE-2011-1606、CVE-2011-1607、CVE-2011-1609、CVE-2011-1610、CVE-2013-3459、CVE-2013-3460、CVE-2013-3461、CVE-2013-3462、CVE-2011-3315、CVE-2017-3802、CVE-2017-3798、CVE-2017-3828、CVE-2017-3829、CVE-2017-3836、CVE-2017-12357、CVE-2018-0120、CVE-2018-0328

サービスの更新、QID 検出の追加と更新は常に行われています。現在の QID 検出の完全な情報については、上記の KnowledgeBase を検索し、QID の詳細を表示してください。最新の QID 検出情報と、関連する CVE へのリンクを含む機能が見つかります。