「VM/VMDR」->「Assets」->「Certificates」を選択します。Qualys では、簡単に検索できるインベントリを使用して、使用環境内のホストにインストールされている証明書を表示することができます。

「Vulnerability Management」に保存されている証明書は、QID 86002 から見つかったすべての証明書のインベントリ用です。アクティブでなくなったり関連付けがなくなったりした場合は、インベントリから手動で削除できます。QID 86002 を使用して、脆弱性レポートによって、現在検出されている証明書のみを取得できます。すべての証明書のアクティブなリストを取得するには、CertView スキャンを実行します。有効化されている CertView モジュールが表示されない場合は、テクニカルアカウントマネージャにお問い合わせください。

ホストの証明書を表示するには、サブスクリプションで新しいデータセキュリティモデルを有効にする必要があります。マネージャが、「Users」->「Setup」->「Security」を選択して、新しいデータセキュリティモデルを有効にできます。

ポートの完全スキャンを実行すると、ポート/サービスにある証明書が自動的に検索されます。Apache、Tomcat、Java KeyStore、Windows IIS などの場所でも証明書を検索するには、オプションプロファイルで認証に加えて「Additional Certificate Detection」オプションを有効にします。注記 - オプションプロファイルの変更後、新たな脆弱性スキャンを実行する必要があります。

リストにある任意の証明書の「Quick Actions」メニューから「Certificate Info」を選択します。ポートで検出された場合は、「Hosts」項にポート/サービスが表示されます。それ以外の場合は、「Certificate Details」項に検出された場所が表示されます。ヒント - 証明書は、ポート、ホスト上の場所、またはその両方で検出されます。

証明書が表示されない場合、次のような理由が考えられます。1)バージョン 7.12 以降を使用して脆弱性スキャンを実行していない。2)スキャンは実行したが、SSL 証明書の QID を含めなかった。3)スキャン結果がまだ処理されていない。4)スキャン済みホストで証明書が見つからなかった。

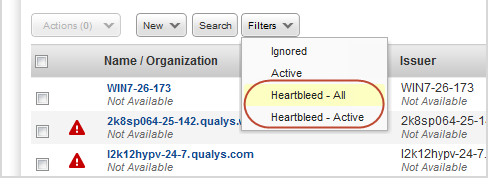

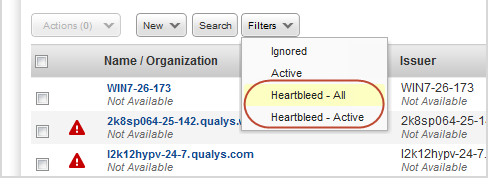

「Heartbleed」フィルタを使用して、ハートブリードバグの影響を受けるホストを特定します。「Heartbleed-All」を選択すると、影響を受けるすべてのホスト(アクティブおよび修正済み)が表示されます。「Heartbleed-Active」を選択すると、現在脆弱であるホストのみが表示されます。詳細

証明書を取得するためにスキャンが実行されたアカウント内のホストの数と、これらのホストのうち証明書を取得できたホストの数が表示されます。証明書のないホストの数の中には、スキャンが実行されていないホストと、スキャンは実行されたが証明書が検出されなかったホストが含まれています。

それぞれのポート/サービスに異なる証明書が存在する場合があります。ホスト固有の証明書がリストに表示されるのは、それぞれ 1 回です。「Quick Actions」メニューから「Certificate Info」を選択すると、各証明書が検出された場所の詳細が確認できます。

リストにフィルタを適用して、特定のアセットタグが設定されたホスト、または特定のアセットグループにあるホストの証明書のみを表示することができます。「Certificates」のダッシュボードの右上隅にあるオプションから選択できます。「Select Asset Tags」フィルタが表示されない場合「Select Asset Tags」フィルタが表示されない場合

これはアセットタグ付けがアカウントで有効になっていないことを示しています。この機能を有効にするには、アカウントマネージャまたはサポートまでお問い合わせください。

複数のホスト上または同じホストの異なるポート/場所で同じ証明書が検出される場合があります。複数のホストで同じ証明書が検出された場合、リストには、ホストごとに証明書が 1 回ずつ表示されます。同じホストで同じ証明書が複数回検出された場合、リストには、証明書のそれぞれのインスタンスが表示されます。

新しい証明書のフィンガープリントは、有効期限の切れた証明書のフィンガープリントとは異なるため、両方の証明書が表示されます。有効期限の切れた証明書を無視するには、「Quick Actions」メニューから「Ignore」を選択します。その証明書があるすべてのホストで証明書が無視されますので注意してください。

削除する証明書を特定し、「Quick Actions」メニューから「Delete」を選択します。証明書は、その証明書を持つすべてのホストから削除されます。

インベントリから証明書が削除されるのは、信頼スキャン(このオプションはオプションプロファイルで有効にします)を実行し、以前に検出された証明書が検出されなくなった場合のみです。

その後のスキャンで同じ証明書が検出されると、インベントリに追加されます。

各証明書のプレビューパネルの詳細に、1)「Valid」、2)「Invalid」(ソースが不明)、または 3)「Invalid」(証明書の有効期限が切れている)のいずれかのステータス値が表示されます。

サブスクリプションで SSL Labs Grade 機能を有効にすると、証明書リストで各証明書のグレード(A+、A、A-、B、C、D、E、F、T、M、NA)が表示されます。グレードは、ホストの新たな脆弱性スキャン結果が処理されるたびに自動で更新されます。

グレードの算定ができるよう、ホストで新しい脆弱性スキャンを実行してください。スキャンは、バージョン 8.5 以降を使用して実行する必要があります。また、リスト上部の「Tools」メニューから「Grade」カラムを選択して、このカラムが表示されるようにしてください。

最初に、証明書が有効で信頼できるかどうかが検証されます。次に、SSL 設定について1)「Protocol Support」(プロトコルのサポート)、2)「Key Exchange」(鍵交換)、3)「Cipher Strength」(暗号強度)の 3 つのカテゴリに関する検証が行われます。各カテゴリにスコアが割り当てられ、これらのスコアを総合して全体のスコアが 0 ~ 100 で算出されます(いずれかのカテゴリのスコアが 0 の場合、全体のスコアも 0 になります)。全体の数値スコアは、ルックアップテーブルを使用して文字によるグレード(A ~ F)に変換されます。標準を超える優れた設定の場合、A グレードが A+ にアップグレードしたり、また警告が 1 回以上発生すると A グレードが A- にダウングレードしたりします。この他に、T(証明書が信頼できない)、M(証明書の名前が一致しない)、NA(該当なし、SSL サーバの情報が取得できない)などのグレードがあります。

詳細については、『SSL Server Rating Guide』を参照してください(https://www.ssllabs.com/projects/rating-guide/index.html)。

新たにスキャンを実行せずにグレードを更新する方法新たにスキャンを実行せずにグレードを更新する方法

「Quick Actions」メニューから「Certificate Info」を選択して、「Hosts」タブに移動します。最新のホストスキャンデータに基づいてグレードが自動的に算定されます。ヒント - 「Host Information」からも実行できます。証明書リストのホストの IP アドレスをクリックして、「Certificates」タブに移動すると、ホストの各証明書のグレードが取得できます。

グレードをクリックすると、「SSL Grade Summary」ページが表示されます。ここには、証明書の情報に加えて、1)「Protocol Support」(プロトコルのサポート)、2)「Key Exchange」(鍵交換)、3)「Cipher Strength」(暗号強度)の 3 つのカテゴリのスコアと詳細が表示されます。「Certificate」(証明書)のスコアは 0(信頼できない)か 100(信頼できる)のいずれかです。注記 - 「Certificate」のスコアは、全体のグレードの算定には使用されません。

サブスクリプションで SSL Labs Grade 機能を有効にするには、テクニカルアカウントマネージャまたはサポートにお問い合わせください。

Qualys SSL Labs には、SSL に関連するドキュメント、ツール、情報が集められています。これは、SSL の導入方法をよく理解し、改善することを目的としています。Qualys SSL Labs にアクセスして、インターネットを保護するテクノロジについてさらに詳しく学習することをお勧めします。最新のベストプラクティスのドキュメントには、最短時間で安全な Web サイトまたは Web アプリケーションを導入するための明確な手順が記載されています。